Fortinet Security Fabric Kurulumu

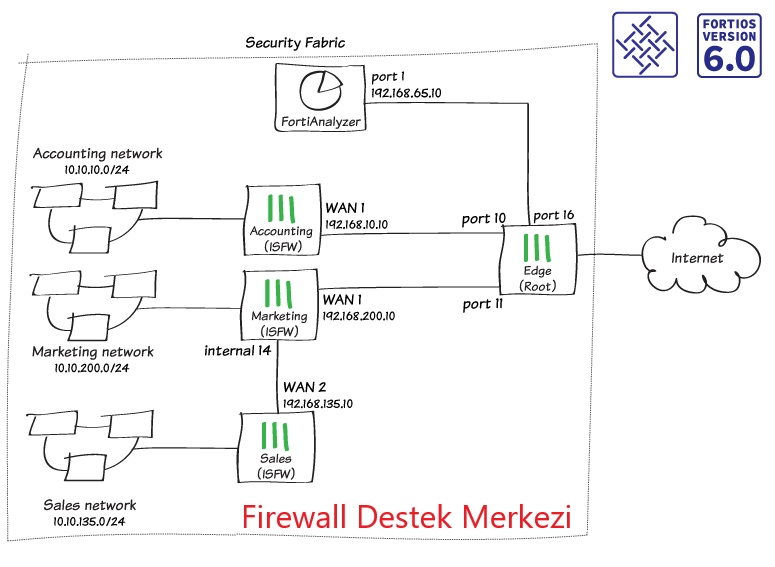

Bu yazımız da Fortinet Security Fabric Kurulumu ‘ndan bahsedeceğiz.4 fortigate cihazı ve bir fortianalyzer dan oluşan bir Fortigate Security Fabric yapılandıracağız.Fortigate cihazlarından bir tanesi merkez güvenlik duvarı olarak yapılandırılacak, diğer cihazlar ise dahili segmentasyon güvenlik duvarı (ISFWs) olarak çalışacaklar.

Fortinet Security Fabric Kurulumu

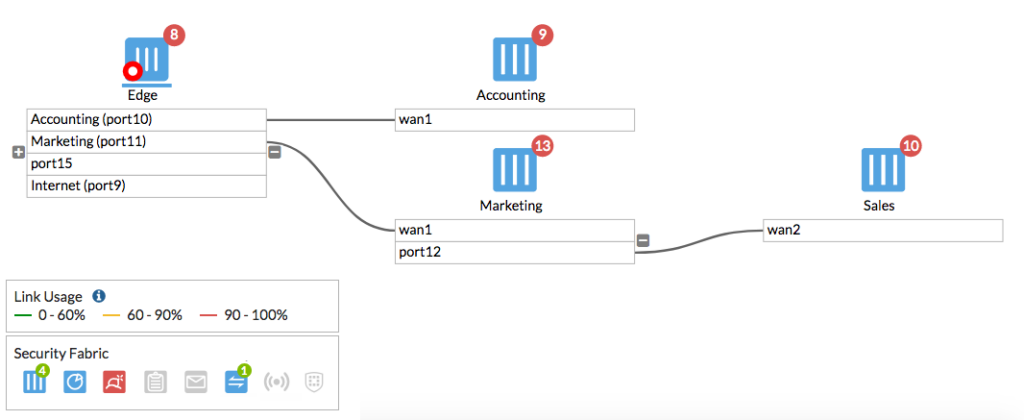

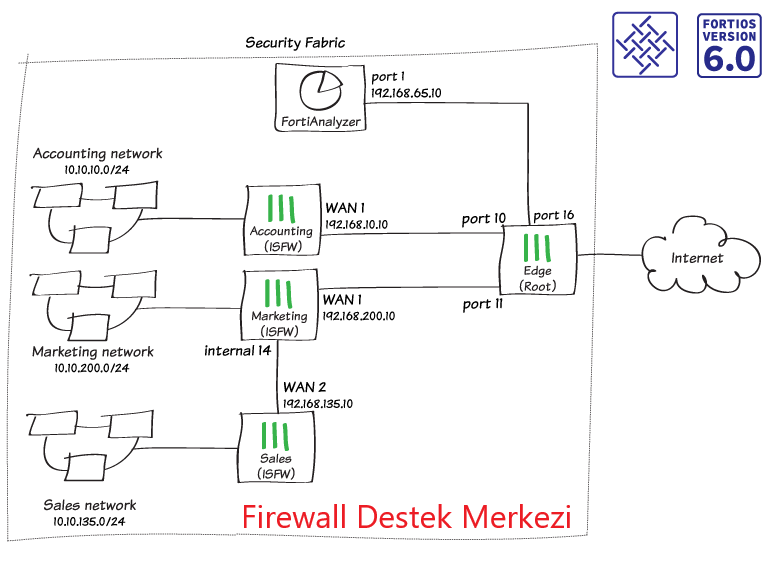

Örnek topolojimiz de aşağıdaki isimlendirmeleri kullanacağız.

Edge: Fortigate Securtiy Fabric yapısında merkez cihaz olacak.Doğrudan internete bağlanan tek güvenlik duvarı olacaktır. Aynı zamanda bu yapınında ağ geçidi olacaktır. Bu cihaz Fortigate NAT modunda kurulacaktır.

Accounting: Merkez cihaza bağlanan bir ISFW cihazı

Marketing: Merkez cihaza bağlanan bir ISFW cihazı

Sales:Merkez cihaza bağlanan bir ISFW cihazı

Edge Yapılandırma

Fortigate Security Fabric de Edge güvenlik duvarı merkez cihazdır.Bu cihaz security fabric de diğer cihazlardan bilgi alır. Örneğimizde aşağıdaki arayüzler diğer ağ cihazlarına bağlanır.

- Port 9 İnternete bağlantı noktasıdır.

- Port 10 Accounting (IP : 192.168.10.2) bağlantısı

- Port 11 Marketing (IP:192.168.200.2) bağlantısı

- Port 16 FortiAnalyzer(IP:192.168.55.2) bağlantısı

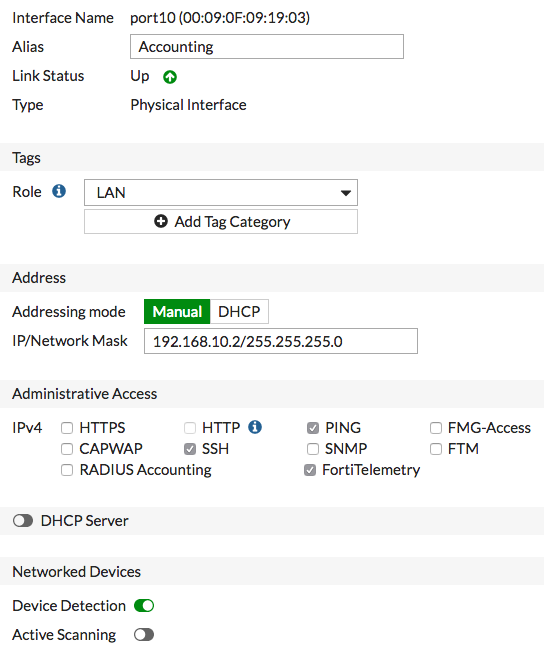

- Network > Interfaces altından Port 10’u edit yapalım. IP/Network Mask bilgilerini girelim. 192.168.10.2/255.255.255.0

- Administrative Access kısmından FortiTelemetry alanına izin verelim. Bu fortigate cihazlarının birbirleri ile haberleşmesine olanak sağlar.

Port 10 Yapılandırması

3.Diğer arayüzleri yukarıda listelendiği gibi uygun IP adresleriyle yapılandırmak için önceki adımları tekrarlayın.

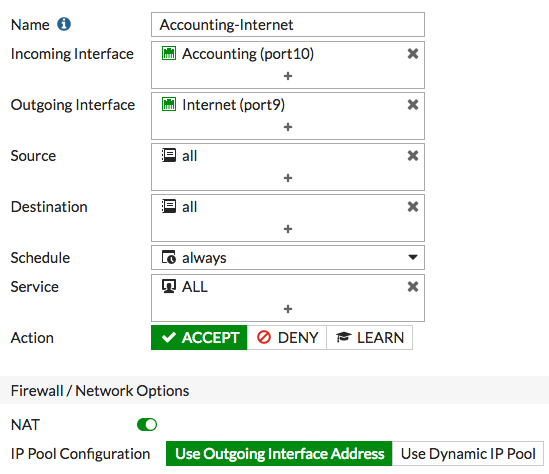

4.Policy & Objects > IPv4 Policy altından Create New ile yeni bir politika oluşturalım.

5.Gelen arabirim olarak port 10 ve giden arabirim olarak port 9’u ayarlayın.

6.NAT seçeneğini aktif edin.

Policy Oluşturma

7. Marketing için de aynı şekilde politika oluşturun.

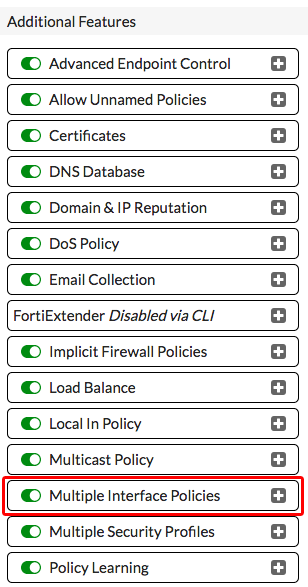

8.Merkez Güvenlik duvarı üzerinden System > Feature Select alanına gelin Additional Features altından Multiple Interface Policies aktif edin.

Multiple Interface Policies.

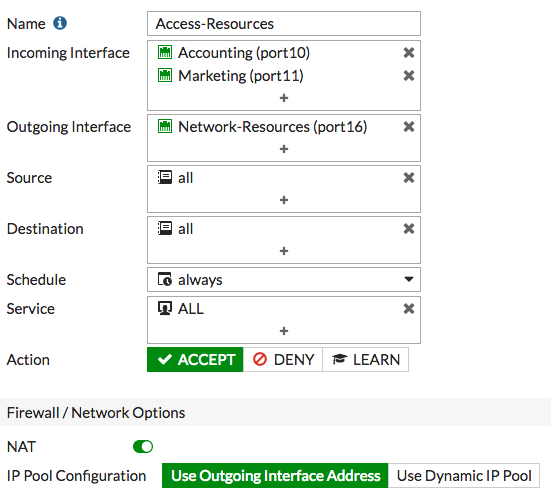

9.Marketing ve Accounting bölümlerinin FortiAnalyzer’a erişmesi için gerekli politikayı oluşturun.Policy & Objects > IPv4 Policy. Create New Policy ile

FortiAnalyzer Kuralı

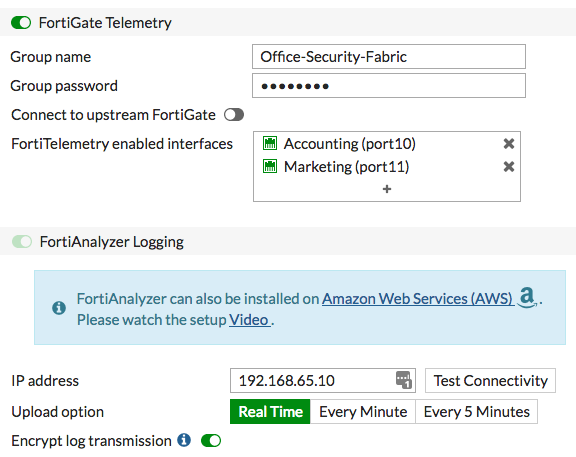

10. Güvenlik duvarları arasındaki bağlantıyı etkinleştirmek için Security Fabric > Settings altından FortiGate Telemetry aktif edin. 1 Grup ismi ve şifresi belirleyin.

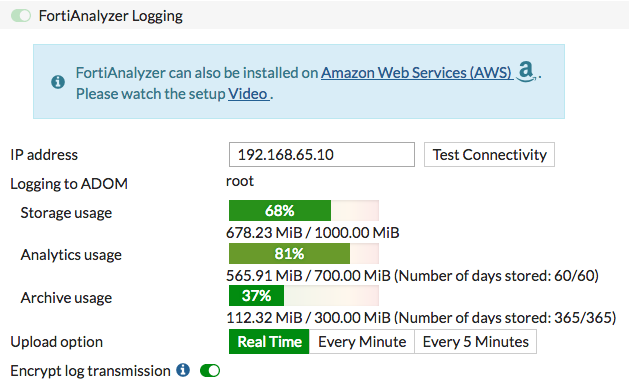

11. Varsayılan olarak FortiAnalyzer Logging seçeneği aktiftir. fortiAnalyzer IP adresi verelim.(örneğin 192.168.65.10) Upload Option seçeneğini real time olarak seçelim.

Telemetry ve FortiAnalyzer Ayarı

12.Bağlantıyı test edin. İlk denemede hata verebilir. Öncelikle fortiAnalyzer da gerekli yapılandırmayı yapmalıyız.

Accounting ve Marketing Cihazlarını yapılandırma

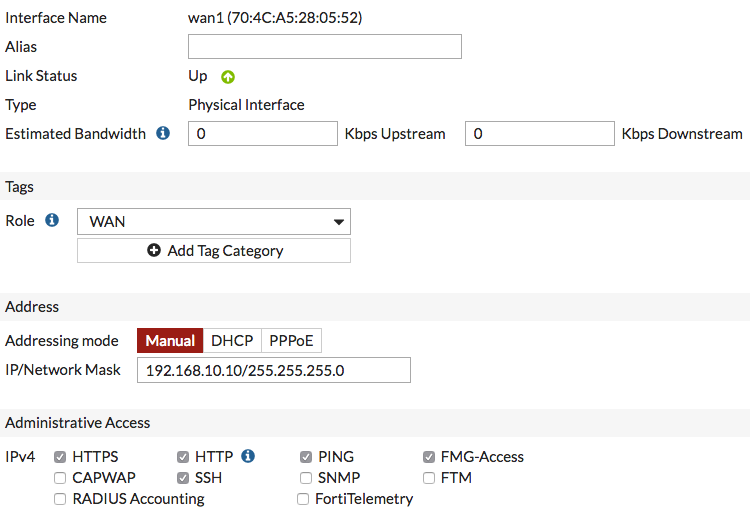

1.Accounting cihazında wan1 portunu düzenleyelim. Network > Interfaces. altından.

2.Merkez cihazdaki port 10 üzerinde belirlediğimiz IP bloğundan bir ip adresini tanımlayalım.(örnekte, 192.168.10.10/255.255.255.0)

3.Administrative Access altından https ve ssh için izin verin.

Administrative Access Ayarları

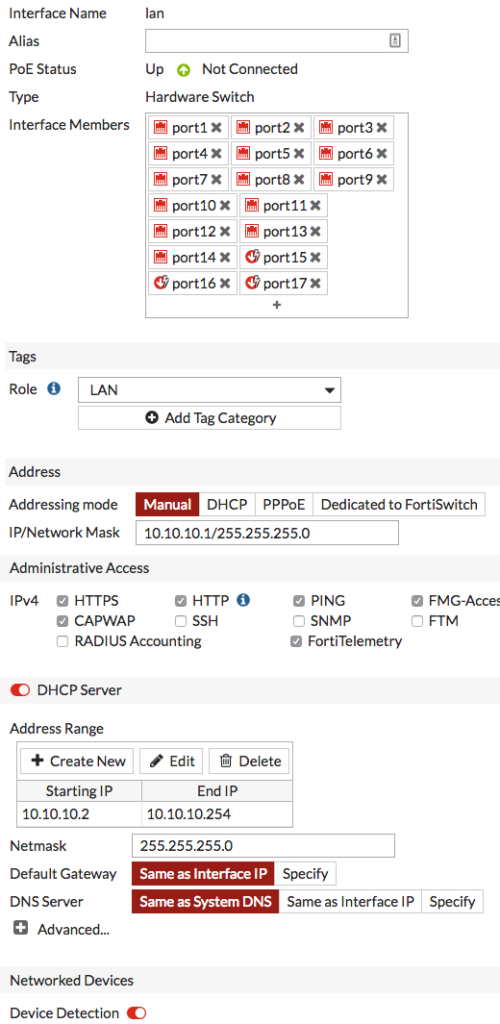

4. LAN arayüzünü düzenleyelim.

5. Addressing Mod olarak manuel seçin ve daha sonra IP/Network Mask kısmına IP adresimizi girelim.

(10.10.10.1/255.255.255.0)

6.Administrative Access altından FortiTelemetry aktif edelim.

7. Bu arayüze bağlanan cihazlara IP dağıtacak isek DHCP servisini aktif ediyoruz.

8.Networked Devices altından Device Detection aktif edelim.

LAN Ayarları

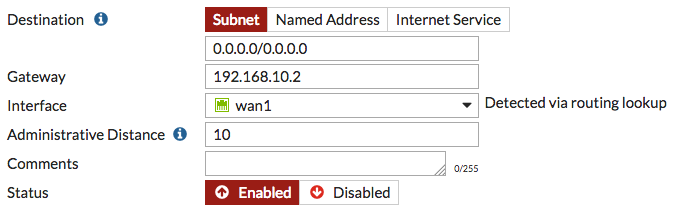

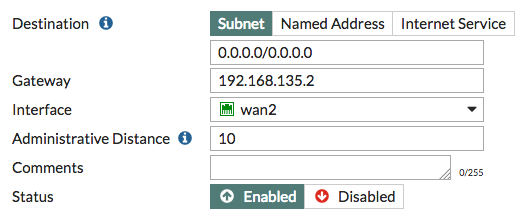

9. Network > Static Routes altından Statik route tanımlama işlemini yapalım. Ağ geçidini Merkez güvenlik cihazının port 10 ip adresi olarak belirleyin.

Statik Route Tanımı

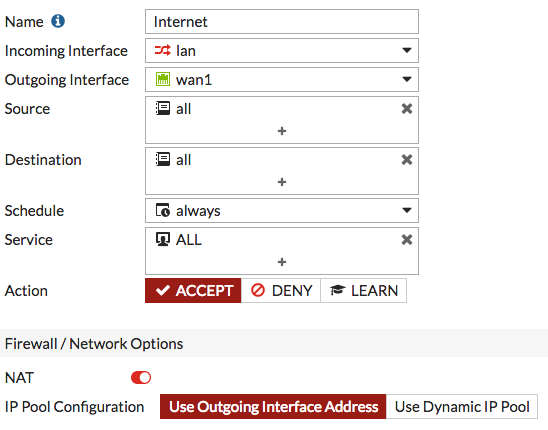

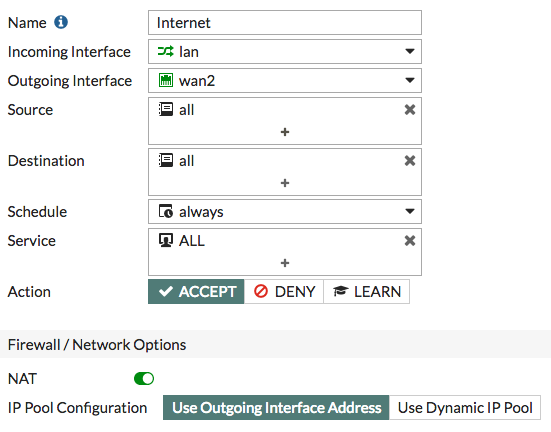

10.Accounting ağından Merkez güvenlik duvarına doğru politika oluşturalım.Policy & Objects > IPv4 Policy.altından yeni politika oluşturup aşağıdaki şekilde ayarlayalım.

Politika Oluşturma

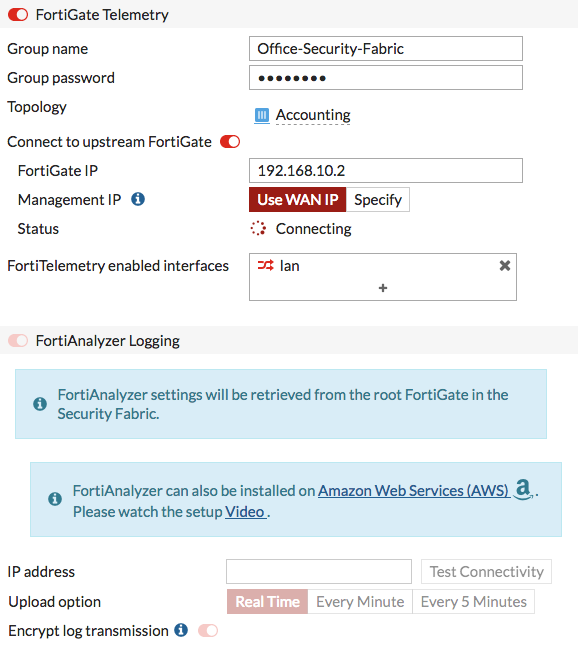

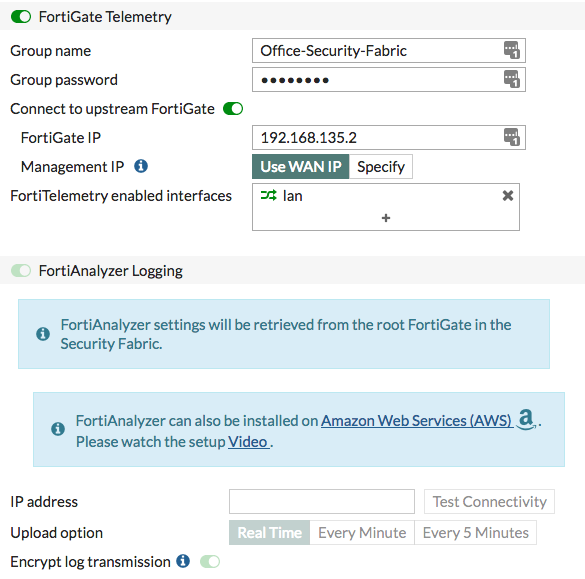

11. Accounting cihazını Security Fabric ‘e ekleyelim. Security Fabric > Settings altından FortiGate Telemetry aktif edelim. Daha önce merkez cihazda belirlediğimi grup adı ve şifresini girelim.

12.Connect to upstream FortiGate seçeneğini aktif edelim. ve Merkez cihazdaki port 10 ip adresini girelim.

13.FortiAnalyzer Logging varsayılan olarak aktif gelir. Bu ayarlar merkez cihazdan otomatik olarak alınır.

FortiGate Telemetry Ayarları

14. Accounting cihazının wan1 portunu merkez cihazın port10’una bağlayın.

15.Accounting için yaptığımız işlemleri Marketing cihazları için de yapılandırın. aşağıdaki adımları tamamlayın.

Wan1’i merkez cihaz ile bağlayın.https ve ssh izni verin.

Lan ayarlarını Marketing ağı için yapılandırın. (10.10.200.2/255.255.255.0)

Merkez cihazın port 11 ip sine doğru statik route yazın.

Marketing ağından merkez cihazına doğru policy yazarak izin verin.

Marketing cihazını security fabric’e ekleyin.

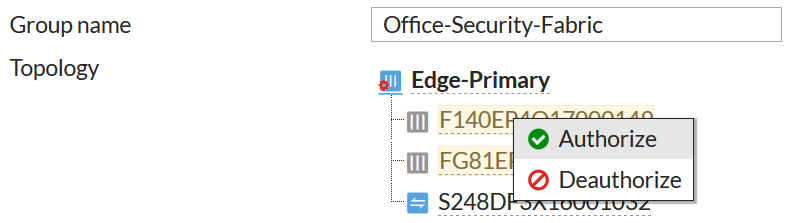

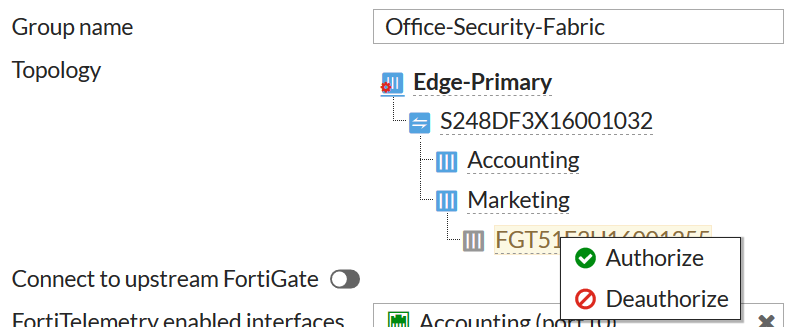

16.FortiOS 6.0.3 ve üstü bir sürüm kullanıyor iseniz Merkez cihazınız da Security Fabric > Settings. altından ilgili cihazı seçip sağ tıklayıp authorize seçeneğini aktif edebilirsiniz.

Security Fabric 6.0.3

Sales Cihazını Yapılandırma

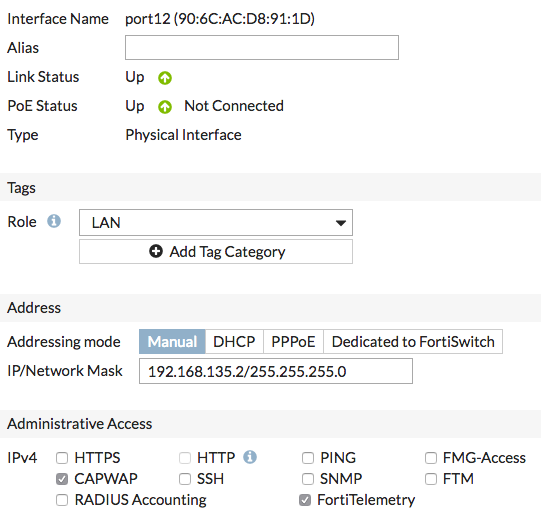

1.Network > Interfaces altından Marketing ile Sales arasındapı bağlantıyı düzenleyeceğiz.

2. IP/Network Mask bilgilerimizi girelim. (192.168.135.2/255.255.255.0)

3.Administrative Access altından FortiTelemetry aktif edelim.

Port Ayarları

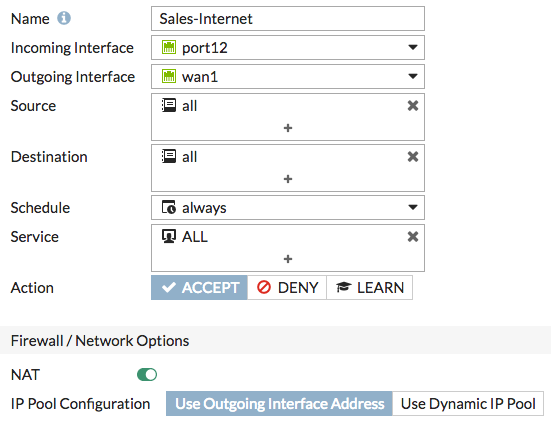

4.Policy & Objects > IPv4 Policy. altından yeni bir kural oluşturalım.

5.Nat seçeneğini aktif edelim.

Port Ayarları

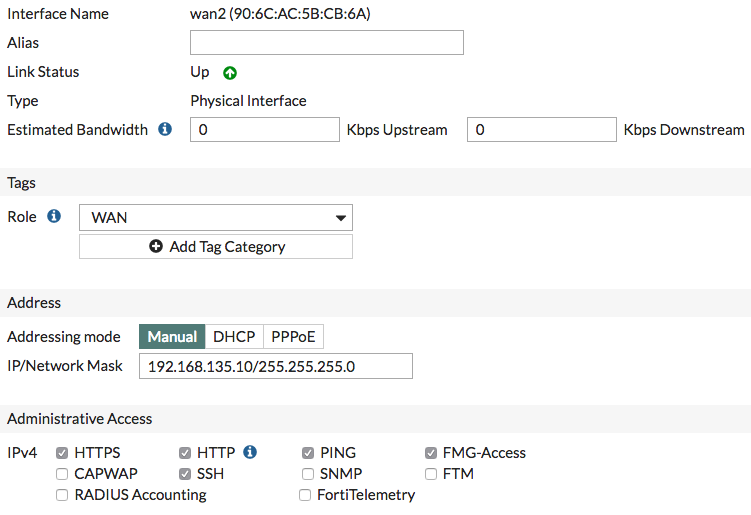

6.Network > Interfaces alntından sales de wan2 yi düzenleyelim.

7.IP/Network Mask altında gerekli ip adresini girelim. (192.168.135.10/255.255.255.0)

8.Administrative Access altından https ve ssh izni verelim.

Arayüz Ayarı

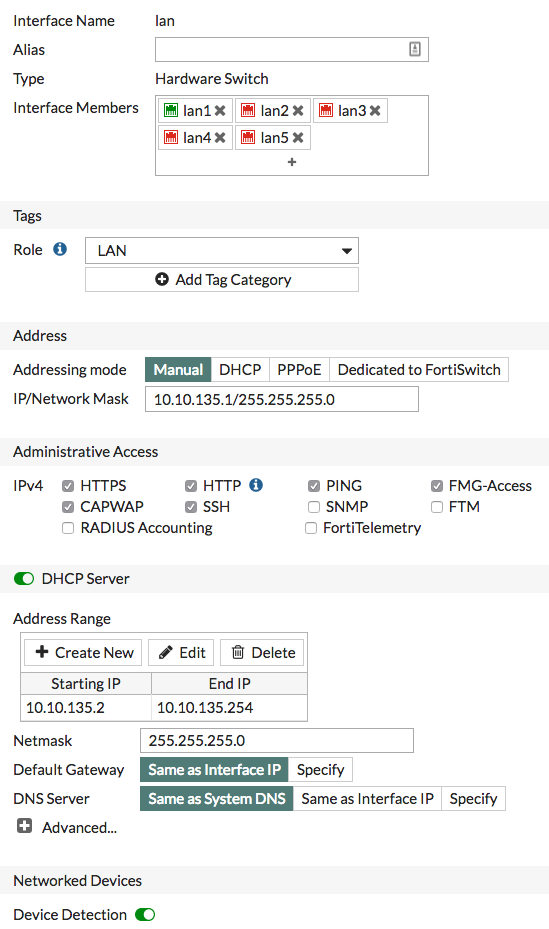

9.Lan arayüzünü düzenleyelim.

10.Addressing Mode seçeneğini manuel olarak seçip IP/Network Mask bilgilerini girelim.10.10.135.1/255.255.255.0

11.Administrative Access altından FortiTelemetry aktif edelim.

12. DHCP ihtiyacı var ise ilgili seçeneği aktif edelim.

13.Network Devices altından Device Detection seçeneğini aktif edelim.

Sales Lan Ayarları

14. Network > Static Routes altından create new ile yeni statik route ayarlarımızı girelim.Buradaki gateway adresimiz marketing cihazının 14 portunun ip adresi.

Statik Route

15.Policy & Objects > IPv4 Policy altından create new ile yeni politika oluşturun.sales ağından marketin ağına doğru.

IPv4 Policy

16.Security Fabric > Settings altından Fortigate Telemetry aktif edin. Merkez cihazdaki grup adı ve şifresini girin.

17.Connect to upstream Fortigate seçeneğini aktif edin ve marketing cihazının 14.port ip adresini girin.

18.FortiAnalyzer Logging seçeneği varsayılan olarak aktif gelmektedir.Sales cihazının merkez cihaz bağlantısından otomatik alır ayarları.

Sales Fortigate Fabric

19. Sales wan2 cihazı ile Marketing port 14 arasındaki bağlantıyı sağlayın.

20.FortiOS 6.0.3 ve üstü bir sürüm kullanıyor iseniz Merkez cihazınız da Security Fabric > Settings. altından ilgili cihazı seçip sağ tıklayıp authorize seçeneğini aktif edebilirsiniz.

Forti Fabric

FortiAnalyzer cihazını yapılandırma

FortiAnalyzer cihazını security fabric de kullanabilmek için versiyon kontrolünü sağlayın.Aynı versiyonda olmalı cihazlar.

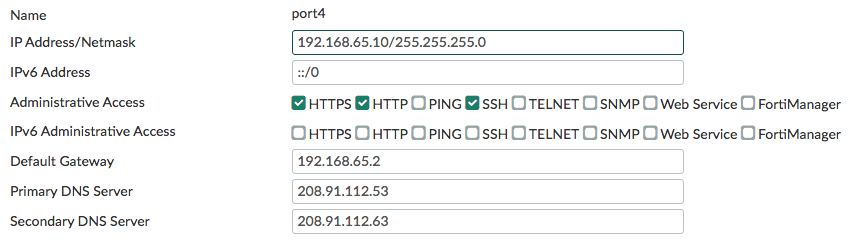

1.Port4 ile merkez güvenlik duvarının bağlantısı sağlayın daha sonra.System Settings > Network altından tüm arayüzleri seçin.

2.Port 4 de IP Address/Netmask değerlerini giriniz. 192.168.65.10/255.255.255.0

3.Default Gateway bilgilerini giriniz. Burada Gw adresimiz merkez güvenlik duvarının 16 port ip adresi.

FAZ-port4

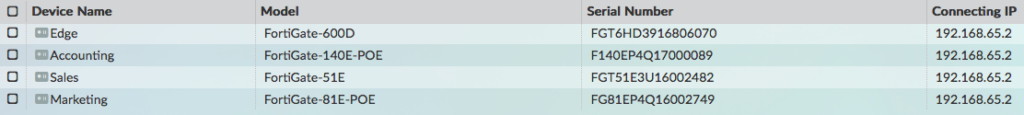

4.Device Manager alanına girin . Burada kayıtlı olmayan cihazları göreceksiniz.

unregistered

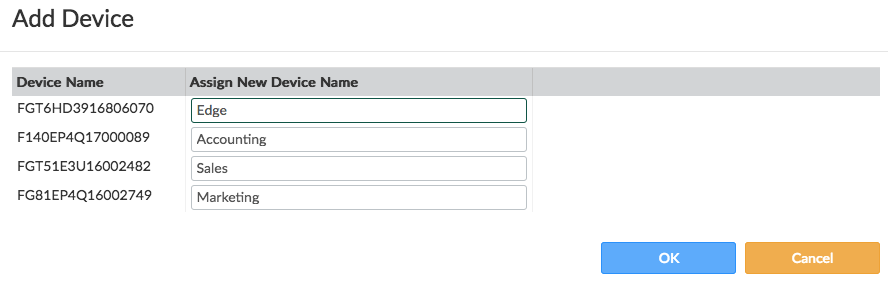

5.Eklemek istediğiniz cihazı seçip add butonuna tıklayın.

add-FortiGates

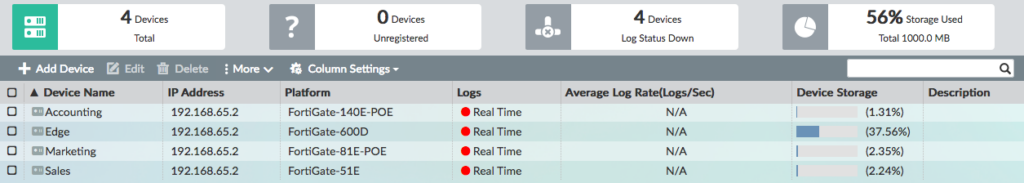

6.Ok butonuna tıkladıktan sonra cihaz registered olarak gözükür.

registered

7.Belirli bir süre sonra merkez güvenlik duvarı yanında bir uyarı simgesi belirir. fortianalyzer cihazı merkez cihaz da yönetici iznine ihtiyaç duyar.

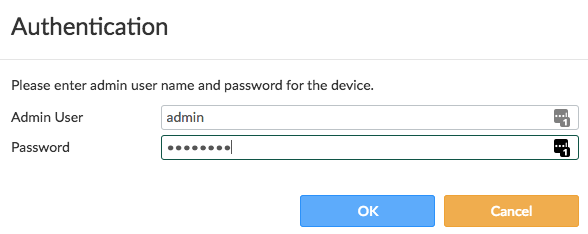

8.çift tıklama ile authentication ekranında gerekli bilgiler girilir.

authentication

9.Merkez cihazda Security Fabric > Settings kısmına geldiğimiz de artık fortianalyzer logging depolama alanı bilgileri gösterir.

storage-usage

Sonuç

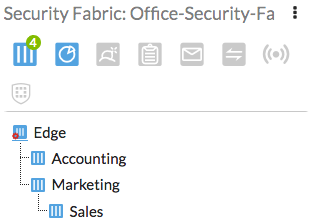

1.Merkez cihazda Dashboard > Main kısmına geliyoruz. Security Fabric widget ı fortigate cihazlarını gösterir. Bu alandaki simgeler security fabric de kullanılabilecek diğer cihazları gösterir.Ağınızdaki mavi renkli aygıtlar algılanır, ağdaki gri renkli aygıtlar algılanmaz ve ağdaki kırmızı aygıtlar da algılanmaz ancak Security Fabric için önerilir. Bu widget lar gözükmüyor ise sağ alt köşedeki ayarlar düğmesini kullanarak ekleyebilirsiniz.

-widget

2.Security Fabric > Physical Topology altından erişim katmanındaki cihazları görebilirsiniz.

Fiziksel Topoloji

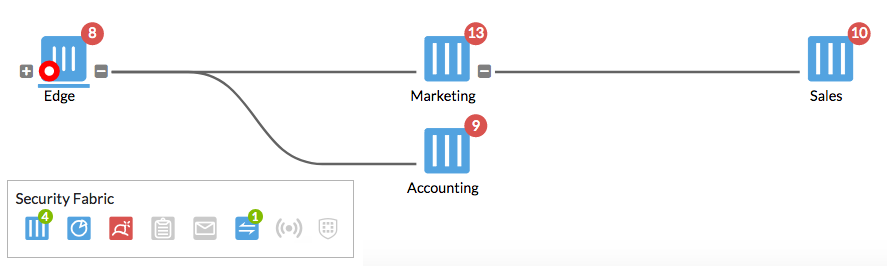

3.Security Fabric > Logical Topology. altından securtiy fabric de bağlı cihazlar ile ilgili mantıksal ve fiziksel bilgileri görebiliriz.

logical-topology

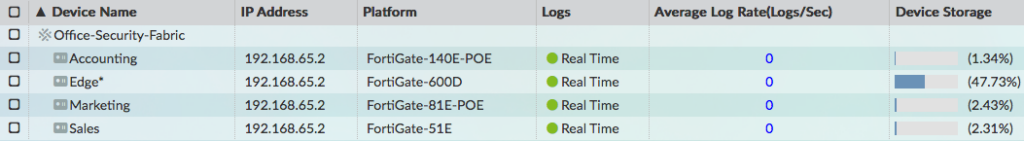

4.FortiAnalyazer cihazında Device Manager alanına geliyoruz. Fortigate cihazları şimdi bir security fabric grubunun üyesi olarak gözükmetedir.

-device-manager

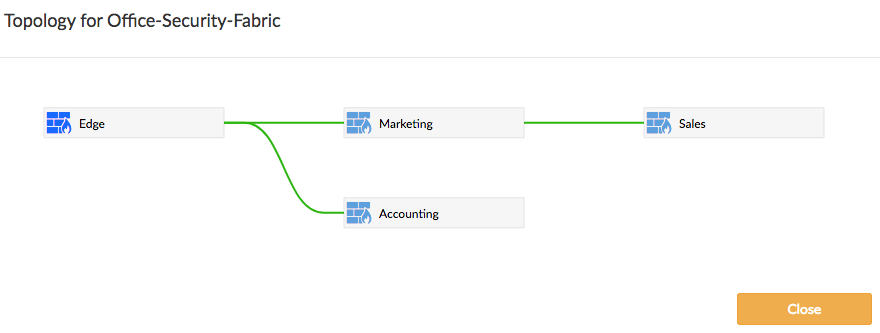

5. burada securtiy fabric grubuna sağ tıklayıp Fabric topolojiyi görebiliriz.

fabric-topology

Böylece Fortinet Security Fabric Kurulumu işlemlerini tamamlamış bulunuyoruz.

2 comments

Security Fabric nedir. Onunla başlasaydınız keşke. Tamamını okudum ama ne yapmaya çalıştığımızı anlamadım.

Merhaba konu kurulum olduğu için security fabric den bahsedilmedi bu makalede. Aşağıdaki linkten detaylı inceleyebilirsiniz.

https://www.fortinet.com/solutions/enterprise-midsize-business/enterprise-security.html

Comments are closed.